Como especialistas em segurança cibernética, vocês já perceberam que a espionagem não é apenas uma questão de tecnologia, mas também um jogo de estratégias sofisticadas. O regime da Coreia do Norte, em particular, tem se destacado neste campo, utilizando táticas inovadoras para colher informações vitais. Neste artigo, vamos desmistificar as operações de espionagem da Coreia do Norte, explorando suas técnicas, objetivos e as implicações geopolíticas. Entender essas operações é fundamental para desenvolver defesas robustas e estratégias efetivas. Prepare-se para uma análise profunda e reveladora sobre este tema crucial.

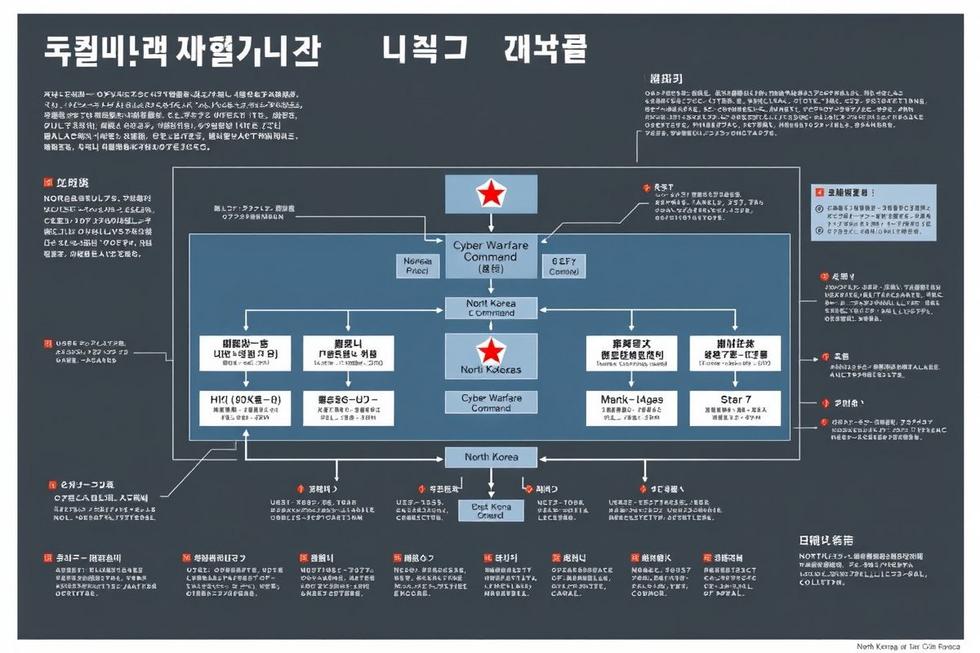

A Estrutura das Operações de Espionagem da Coreia do Norte

A Coreia do Norte tem uma estrutura de espionagem altamente organizada, com múltiplos órgãos e níveis hierárquicos que garantem a eficácia e a discrição das operações. O Reconnaissance General Bureau (RGB) e o Cyber Warfare Command (CWC) são os principais órgãos responsáveis por estas atividades, utilizando tanto recursos humanos quanto tecnológicos avançados.

Hierarquia e Organização

A hierarquia das operações de espionagem norte-coreanas é complexa e altamente estruturada. No topo estão as autoridades do Partido dos Trabalhadores da Coreia (PTC) e o Comitê Central, que supervisionam diretamente as operações de inteligência e segurança. O Gabinete de Estado e o Burô Político do PTC desempenham papéis cruciais na tomada de decisões estratégicas.

Reconnaissance General Bureau (RGB)

O Reconnaissance General Bureau é o principal órgão de espionagem externa da Coreia do Norte. Criado em 2009, o RGB supervisiona todas as operações de reconhecimento e espionagem, incluindo a coleta de informações, a realização de operações de sabotagem e a condução de operações de influência. O RGB é dividido em várias divisões, cada uma com responsabilidades específicas:

- Division 101: Responsável por operações de sabotagem e assassinatos.

- Division 102: Encarregada de coletar informações sobre o sul da Coreia e outros países.

- Division 103: Foca na coleta de dados sobre as forças armadas estrangeiras.

- Division 104: Lida com a disseminação de propaganda e operações de influência.

O RGB opera em parceria com outros órgãos de segurança, como o Ministério de Segurança de Estado (MSS) e o Ministério da Defesa. Estas colaborações garantem uma abordagem coordenada e eficaz às operações de espionagem.

Cyber Warfare Command (CWC)

O Cyber Warfare Command é uma unidade especializada em operações de ciberespionagem e ciberguerra. Estabelecido em 2010, o CWC é responsável por conduzir operações de hacking, desenvolver malware e executar ataques cibernéticos. O CWC utiliza uma combinação de técnicas de engenharia social, phishing e exploração de vulnerabilidades para comprometer sistemas adversários.

O CWC é dividido em várias equipes, cada uma especializada em áreas específicas do ciberespaço:

- Equipe 121: Foca no desenvolvimento e deploying de malware.

- Equipe 180: Especializada em operações de hacking e exploração de vulnerabilidades.

- Equipe 305: Responsável por operações de engenharia social e phishing.

O uso de tecnologias avançadas e a colaboração com o RGB tornam o CWC um atorformidável no ciberespaço. Operações notórias, como o ataque ao Sony Pictures Entertainment em 2014 e o ransomware WannaCry em 2017, são exemplos das capacidades do CWC.

Recursos Humanos e Tecnológicos

A Coreia do Norte investe significativamente em recursos humanos e tecnológicos para suas operações de espionagem. Recrutadores do RGB e do CWC selecionam e treinam espiões altamente qualificados, muitos dos quais são talentosos em linguística, ciência da computação e engenharia. Estes espiões são frequentemente inseridos em posições estratégicas em países-alvo, onde podem coletar informações valiosas de forma discreta.

No âmbito tecnológico, a Coreia do Norte desenvolveu uma série de ferramentas e métodos inovadores para conduzir suas operações. O uso de malware avançado, como o WannaCry, demonstra a capacidade do país de criar e implantar ameaças cibernéticas eficazes. Além disso, a Coreia do Norte utiliza técnicas de engenharia social, como phishing e spear-phishing, para obter acesso a sistemas e informações sensíveis.

A combinação de recursos humanos altamente treinados e tecnologias avançadas permite que a Coreia do Norte execute operações de espionagem de forma eficiente e clandestina. A estrutura hierárquica e a colaboração entre os diferentes órgãos garantem que as operações sejam bem coordenadas e que os objetivos estratégicos sejam alcançados.

Para mais informações sobre as táticas inovadoras utilizadas pela Coreia do Norte, veja o próximo capítulo: Táticas Inovadoras: Ferramentas e Métodos Usados.

Táticas Inovadoras: Ferramentas e Métodos Usados

Após entender a estrutura organizacional por trás das operações de espionagem da Coreia do Norte, é fundamental mergulhar nas táticas inovadoras utilizadas pelo país para executar seus planos. A tecnologia desempenha um papel crucial, especialmente no que diz respeito ao hacking e à engenharia social. Essas técnicas têm sido refinadas ao longo dos anos, permitindo que a Coreia do Norte obtenha informações sensíveis e cause danos significativos a suas adversárias.

Hacking e Ataques Cibernéticos

A Coreia do Norte emprega uma variedade de estratégias de hacking para invadir sistemas e redes de computadores. Entre as mais notáveis estão os ataques phishing altamente sofisticados, que enganam indivíduos para fornecer credenciais de acesso a sistemas seguros. Esses ataques são frequentemente direcionados a funcionários de agências governamentais, empresas multinacionais e outras entidades estratégicas.

O Group 123 e o Lazarus Group são duas das principais unidades envolvidas nessas atividades. Eles utilizam ferramentas personalizadas e malware complexo para explorações cibernéticas de alto impacto. O Lazarus Group, em particular, ficou conhecido por ataques à indústria bancária e financeira, bem como a empresas de tecnologia e entretenimento.

Um dos exemplos mais célebres de malware desenvolvido pela Coreia do Norte é o WannaCry. Lançado em 2017, este ransomware afetou mais de 200 mil computadores em mais de 150 países, causando danos econômicos estimados em bilhões de dólares. O WannaCry explorava uma vulnerabilidade do Windows conhecida como EternalBlue, desenvolvida originalmente pela Agência de Segurança Nacional (NSA) dos Estados Unidos.

Além do WannaCry, outros malwares notórios incluem:

- DPRK ROKRAT: Utilizado principalmente contra alvos sul-coreanos, este malware coleta informações de sistemas infectados e pode ser atualizado remotamente para executar novas tarefas.

- Brambul: Outro worm usado para comprometer sistemas de rede, este malware tem capacidades de propagação rápida e coleta de dados.

- Bluenoroff: Uma variante do malware usado pelo Lazarus Group, Bluenoroff se concentra em ataques financeiros, especialmente contra bancos.

Engenharia Social

A engenharia social é outra tática amplamente usada pela Coreia do Norte em suas operações de espionagem. Ela envolve manipular indivíduos para obter informações confidenciais ou acesso a sistemas restritos. Os agentes norte-coreanos frequentemente criam perfis falsos em redes sociais e se infiltram em comunidades online para ganhar a confiança de alvos potenciais.

A tecnologia de IA também tem sido utilizada para aprimorar essas táticas. Chatbots e sistemas de inteligência artificial podem ser programados para simular conversas humanas, coletando informações valiosas sem despertar suspeitas. Explore as tendências em IA que podem auxiliar essas operações aqui.

Redes de Informantes

A Coreia do Norte mantém uma vasta rede de informantes, tanto dentro quanto fora do país. Agentes de espionagem são treinados para assumir identidades falsas e se infiltrarem em organizações de interesse estratégico. Estes agentes podem passar décadas construindo coberturas convincentes antes de realizar suas missões.

Uma tática comum é recrutar estudantes e acadêmicos que estão fora do país para programas de intercâmbio. Esses indivíduos são treinados para coletar informações e enviar relatórios secretamente. Além disso, o uso de honeypots (armadilhas digitais) em plataformas online e redes sociais permite que os agentes identifiquem e abordem potenciais informantes.

Infraestrutura e Recursos Tecnológicos

Para apoiar suas operações de espionagem, a Coreia do Norte conta com uma infraestrutura tecnológica robusta, apesar das limitações econômicas. Laboratórios de pesquisa e desenvolvimento dedicados criam e testam ferramentas customizadas. Estes laboratórios são financiados pelo governo e contam com cientistas e engenheiros altamente qualificados.

A Universidade Mirim é uma instituição especializada que forma talentos técnicos para essas operações. Graduados desta universidade são frequentemente recrutados pelas agências de espionagem do país, onde recebem treinamento adicional em hacking e segurança cibernética.

Campanhas de Disinformação

A disinformação é uma tática eficaz usada pela Coreia do Norte para confundir adversários e criar caos. Falsificações de documentos, notícias fraudulentas e campanhas de propaganda são disseminadas através de múltiplas fontes, incluindo mídias sociais e sites alternativos. Isso dificulta a distinção entre informações verdadeiras e falsas, prejudicando a tomada de decisões estratégicas.

Um exemplo recente foi a criação de sites de fake news durante eleições importantes em vários países. Essas campanhas visavam influenciar opiniões públicas e criar divisões políticas. A Coreia do Norte também usa técnicas de deepfake para gerar vídeos e áudios falsos, amplificando ainda mais o impacto da disinformação.

Cooperação Internacional

Embora a Coreia do Norte opere predominantemente de forma isolada, ocasionalmente colabora com outros atores maliciosos para ampliar o alcance de suas operações. Alianças temporárias com grupos de hackers criminosos ou nações adversárias fornecem acesso a recursos adicionais e know-how técnico.

Essas parcerias podem ser vistas em casos como o ataque ao banco central do Bangladesh em 2016, onde o Lazarus Group trabalhou em conjunto com outros grupos cibercriminosos, resultando em um roubo de $81 milhões.

Prevenção e Contramedidas

Diante dessas ameaças, países e organizações ao redor do mundo têm intensificado seus esforços de prevenção e contramedidas. Fortalecer a segurança cibernética, educar os funcionários sobre técnicas de phishing e monitorar atividades suspeitas em redes sociais são algumas das estratégias adotadas.

A cooperação internacional em segurança cibernética também tem crescido, com nações compartilhando informações sobre novas ameaças e desenvolvendo protocolos de resposta rápidos. Organizações como a NATO e a Interpol desempenham papéis cruciais neste esforço.

Futuro das Táticas de Espionagem

À medida que a tecnologia avança, a Coreia do Norte continua a adaptar suas táticas. O desenvolvimento de novos algoritmos de IA e a evolução das técnicas de hacking garantem que o país permaneça um ator relevante no cenário de espionagem global.

A próxima geração de modelos de IA poderá tornar as operações de disinformação e engenharia social mais sofisticadas e difíceis de detectar. Os pesquisadores alertam que é necessário estar sempre atento às novidades neste campo. Confira as perspectivas futuras para os modelos de IA aqui.

Casos Específicos e Impacto Real

Vários casos ilustram o impacto real das táticas de espionagem da Coreia do Norte. A invasão do estúdio Sony Pictures em 2014, atribuída ao Lazarus Group, demonstrou como as operações de hacking podem causar dano reputacional e econômico em larga escala.

Outro exemplo é o ataque à Exchange da Coinrail, uma plataforma de criptomoedas sul-coreana, em 2018. Os hackers roubaram criptomoedas no valor de milhões de dólares, evidenciando a capacidade norte-coreana de explorar vulnerabilidades em sistemas financeiros digitais.

A Coreia do Norte também utiliza técnicas de spear phishing direcionado para obter acesso a sistemas governamentais. Mensagens de email aparentemente inocentes podem conter links maliciosos ou anexos infectados, que, uma vez clicados, permitem a instalação de malware e a exfiltração de dados.

Desafios e Limitações

Embora a Coreia do Norte tenha sido bem-sucedida em várias operações, enfrenta desafios significativos. As sanções internacionais e o isolamento econômico limitam seu acesso a hardware moderno e software comercial. Além disso, a crescente conscientização e defesa cibernética de alvos potenciais tornam as invasões mais difíceis.

Por outro lado, a Coreia do Norte compensa essas limitações com a criatividade e a determinação de seus agentes. O desenvolvimento de malware personalizado e a utilização de táticas inovadoras continuam sendo suas maiores armas.

Sistemas de Treinamento e Recrutamento

O sucesso das operações de espionagem da Coreia do Norte está intimamente ligado aos seus sistemas de treinamento e recrutamento. Programas rigorosos de formação em ciência da computação e segurança cibernética são oferecidos desde a escola secundária. Os melhores alunos são selecionados para cursar universidades especializadas, onde recebem instrução avançada.

O processo de recrutamento envolve avaliações psicológicas, testes de habilidades técnicas e verificações políticas. A lealdade ao regime é um critério crucial. Agentes são treinados para agir sob pressão, manter sigilo absoluto e adaptar-se rapidamente a novas situações.

Conclusão Parcial

As táticas inovadoras da Coreia do Norte em hacking, engenharia social e disinformação demonstram sua capacidade de superar limitações econômicas e tecnológicas. Com uma infraestrutura robusta e agentes bem-treinados, o país continua sendo uma ameaça real no cenário global de espionagem.

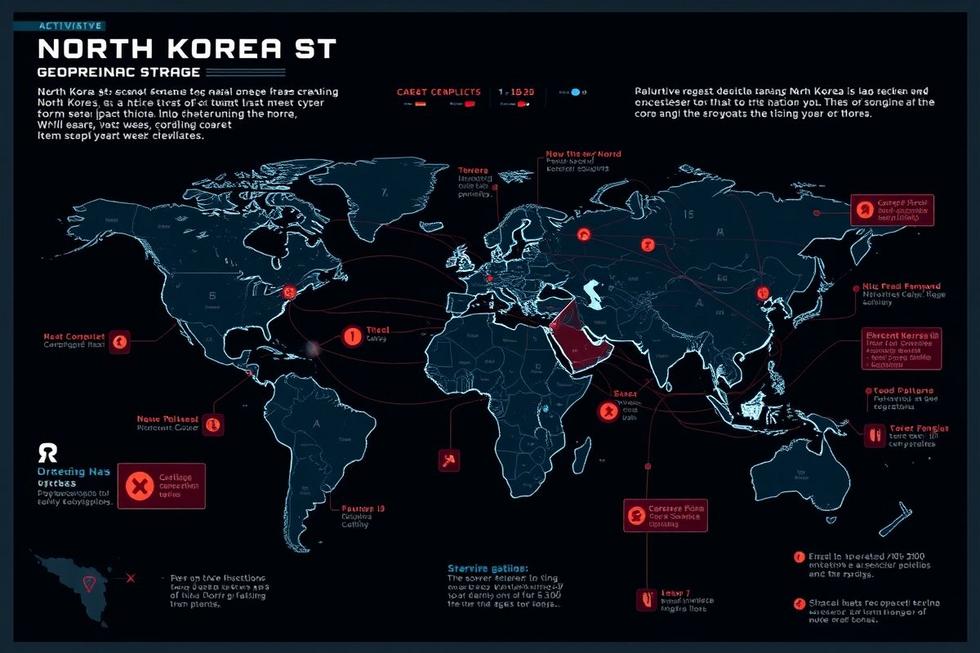

Consequências Geopolíticas das Operações Espiãs

As operações de espionagem da Coreia do Norte têm causado ondas significativas no cenário geopolítico global. Com táticas inovadoras, como hacking e engenharia social, Pyongyang tem conseguido acessar informações estratégicas e criado tensões diplomáticas em várias frentes. As ramificações dessas atividades são profundas e abrangentes,影响着国际关系、全球安全和受此影响国家的反应。然而,为了保持内容的连贯性和避免重复,我们将重点放在其对地缘政治的影响上。

首先,朝鲜的间谍活动对韩国的影响尤为明显。两国长期以来一直处于紧张状态,朝鲜通过网络攻击和传统情报手段获取敏感信息。这些行动不仅破坏了韩国内部的安全感,还加剧了两国之间的不信任。例如,2019年的一次重大网络攻击破坏了韩国多个政府机构和企业的计算机系统,造成经济损失并暴露了大量的机密数据。这种不断的骚扰和信息窃取使得两国之间的关系难以缓和。

其次,朝鲜的网络间谍活动对美国构成了威胁。尽管地理上相距遥远,但朝鲜利用其高级网络技术对美国的关键基础设施和国防系统进行了多次攻击。2014年的索尼影业黑客攻击事件就是一个典型的例子,朝鲜被指责为了报复影片《 Interview》中的讽刺内容而发动攻击,导致公司内部大量敏感信息泄露,并造成了巨大的经济损失和社会影响。美国政府对此做出了强烈回应,加大了对朝鲜网络威胁的监控和防御力度。

在更广泛的国际舞台上,朝鲜的间谍活动也影响到了联合国和其他国际组织。朝鲜通过渗透外交渠道和技术基础设施来收集关于制裁执行情况和国际立场的情报。这不仅削弱了国际社会对朝鲜行为的监督能力,还破坏了国际合作的基础。例如,2017年的一起网络攻击被指向朝鲜的背后,攻击者成功入侵了多个国家的外交使团,包括参与对朝制裁谈判的成员。

此外,朝鲜的间谍活动还波及到东南亚国家,特别是与中国和俄罗斯有密切联系的国家。这些国家由于地理位置较近,更容易成为朝鲜的目标。通过网络间谍活动,朝鲜试图收集有关这些国家军事情报和经济数据,以评估潜在的敌对行动或合作伙伴的机会。这一系列行动加剧了地区的不稳定,迫使各国加强网络安全措施。

朝鲜的间谍活动还对全球网络安全标准和政策产生了深远影响。随着其技术手段的不断进步,其他国家和地区不得不重新评估其网络安全策略,加强防护措施以应对日益复杂的威胁。许多专家认为,朝鲜的间谍活动加速了国际网络安全法规的发展。例如,欧盟和北约近年来加强了对网络安全的投资和立法,旨在提高整体防御能力,减少类似攻击的成功率。

国际社会对朝鲜间谍活动的反应也多种多样。一些国家采取了更为强硬的措施,如实施额外的经济制裁和技术封锁,以遏制朝鲜的行为。与此同时,其他国家则寻求通过外交途径解决问题,强调对话和合作的重要性。这一分歧突显了国际地缘政治格局的复杂性。

朝鲜的间谍活动还揭示了全球网络防御能力的不足。尽管许多国家拥有先进的技术,但在应对朝鲜这种高度组织化和隐蔽的网络威胁时仍显得力不从心。这促使各国政府和私营部门加强合作,共享情报资源,共同对抗网络犯罪。

总之,朝鲜的间谍活动不仅仅是针对个别国家的威胁,而是对整个国际社会的一种挑战。它不仅影响了国家间的信任和稳定,还推动了全球网络安全战略的演变。理解这些后果,对于制定有效的应对策略至关重要。

有关这些技术如何发展的更多信息,可以参考 [这篇文章]关于先进人工智能的文章](https://guiadanoticia.com/claude-models-futuro-ia/),探讨了现代间谍活动中先进技术的应用。

👉 Grab your iPhone 16 now – Click here before the deal ends!

Mude de vida agora https://amzn.to/3GSG2WA

Sobre

Next-level performance and sleek design in your hands! Get the all-new iPhone 16 (128 GB) – Black with free shipping and an exclusive launch discount for a limited time!

Gabriel de Jesus is a journalist specialized in digital media and the founder of the blog Guia da Notícia. Passionate about clear and accessible information, he launched the platform in 2016 to deliver reliable news on politics, economics, society, and culture. With a direct style and simple language, Gabriel has turned the blog into a regional reference for independent journalism.